Вже не раз Україна ставала жертвою атак російських хакерських угрупувань, водночас нападали як на державний, так і на приватний сектор. Інструментарій у зловмисників різний, але найулюбленішим для них лишається DDoS атака. Саме це стало темою виступу Дмитра Нікітіна, CTO TET.lv, на онлайн-конференції «Кібервійна. Як протистояти та перемогти!», яка відбулася 6 вересня за сприяння CIS Events Group Ukraine. Фахівець поділився досвідом Латвії у боротьбі з російськими атаками, останніми подробицями розвитку цього інструменту та навів низку практичних порад, які можуть підвищити кіберзахист будь-якої установи – державної чи комерційної.

Як у Латвії готувалися до можливих атак

Спікер зауважив, що у своєму виступі він посилатиметься саме на досвід Латвії в тому, як там захищають клієнтів. Він зазначив, що більшість презентацій тепер починаються з нагадування про те, що триває війна росії проти України, яка ведеться не тільки зброєю і дронами, а й кіберзасобами.

«Ми бачимо, що атакуються не лише компанії та установи Україні, також йде кібервійна за межами реальних військових дій, і нам потрібно це враховувати», – зауважив Нікітін.

Опитування свідчить про тенденції

На початку 2022 року, а саме в січні, одна з компаній зробила опитування серед керівників компаній. І помітною тенденцією стало те, що керівництво набагато більше почало сприймати два фактори:

- Кіберризики – 49% респондентів. Оцінка загрози зросла на 19% порівняно з 2021 роком, коли 30% опитаних назвали кіберризики найбільш впливовим фактором у діяльності їхніх компаній.

- Геополітичні ризики – 32%. Керівники визнали, що може відбутися великий геополітичний конфлікт, який суттєво вплине на їхню роботу.

Багато керівників визнали, що кіберсфера є загрозою для їхнього бізнесу. У результаті почалася підготовка до можливого збільшення частоти атак, різних зломів, способів вплинути на компанію тощо. TET.Lv теж не стала винятком. Ще коли рф маневрувала та підтягувала техніку й армію до кордонів України, компанія зрозуміла, що як провайдер і одна з найбільших компаній Латвії вона може стати ціллю у разі початку якихось дій із ворожого боку.

Читайте також: Інвестиційна привабливість України під час війни

Що почали роботи в ТЕТ перед вторгненням в Україну

Тому ще минулого року почалися ретельні перевірки, оновлення всіх політик, шукали вразливі місця в інфраструктурі та думали, як допомогти та захищати своїх клієнтів, а також розігрували різні сценарії.

І ось настало 24 лютого. Те, що побачили цього дня та у наступні два-три тижні, – це повна тиша. Якщо до цього мережа ІТ-компанії постійно сканувалася з метою знайти пробіли в системі захисту, то з 24 лютого фактично всі запити й атаки на мережу зупинилися. Це спантеличило керівника відділу безпеки, який кілька разів на день перевіряв, чи правильно працюють всі системи.

«Складно на цей момент сказати, чому так вийшло. Можливо, нападники просто змінили цілі чи, можливо, вплинув вступ до гри нового угрупування – Anonymous, – яке пообіцяло нападати на угрупування та установи рф. І, можливо, “червоні” команди перекваліфікувалися в “сині” і їм було не до нападу», – поділився припущеннями CTO.

Затишшя перед бурею

Так чи інакше, але ситуація з кібератаками за межами України була доволі спокійною. Однак все змінилося через 2-3 тижні, коли TET знову почала спостерігати велику кількість сканувань. Деяких клієнтів, які були важливими для державного функціонування, намагалися зламати через DDoS-атаки. Але це все лишалося на тому ж рівні, як і до вторгнення.

Кібератаки набрали обертів у травні

Хвиля перша

Але ситуація дуже сильно змінилася після 9 травня. Після того що відбулося у Латвії цього дня, дуже багато угрупувань, пов’язаних з рф, оголосили, що Латвія є їхньою ціллю для кібернападів. І у TET побачили, що одночасно на велику кількість клієнтів скоювали атаки, переважно – DDoS. Цей інструмент обирали, оскільки було бажання ліквідувати компанії, які забезпечували комфорт щоденного життя. Це державні установи, де йшла обробка запитів в електронному вигляді, точки продажу квитків та Дирекція дорожнього руху Латвії, на яку скоїли найбільший і найдовший напад. Спеціалісти компанії спікера допомагали відомству у відбитті цих атак, тому всі сервіси лишилися доступними.

Однак в інших регіонах Латвії ситуація була гіршою. Наприклад, найбільший провайдер електронної пошти Inbox.lv не працював майже весь день, оскільки там не були достатньо готові до нападу. Там був масивний DDoS на інфраструктуру провайдера, водночас спостерігалося, що нападники змінювали тактику щогодини. Відповідно, якщо компанія не була споряджена повним спектром обладнання чи сервісів для відбиття атаки, то їй було дуже складно реагувати на це, щоб захистити себе та своїх клієнтів. Однак спеціалісти провайдера після дня боротьби все-таки знайшли достатньо ефективні методи для захисту – і після 10 травня атак більше не було.

Це була така собі перша хвиля нападів у Латвії, які були відбиті доволі успішно, якщо не зважати на кілька сервісів, які все ж постраждали.

Хвиля друга

Друга хвиля нападів розпочалася відносно недавно – з 11 серпня, коли латвійський Сейм оголосив росію державою – спонсором тероризму.

«І наступних кроків довго чекати не довелося. Буквально протягом години на Сейм розпочалася масована DDoS-атака, яка досягала 140 Gb/секунду. Продовжувалася вона кілька годин, були короткотривалі затримки в роботі вебсторінки латвійського парламенту. Але завдяки нашим інженерам та ІТ-персоналу Сейму доволі успішно вдалося відбити цю атаку і ми гарно адаптувалися до методів нападників. Тому й атака не продовжилася, бо не було більше сенсу витрачати ресурси», – розповів деталі Дмитро Нікітін.

Читайте також: Розвиток судової системи України та її альтернативи

Геолокація атак та способи, як діяти, якщо DDoS йде з твоєї країни

Профіль нападників

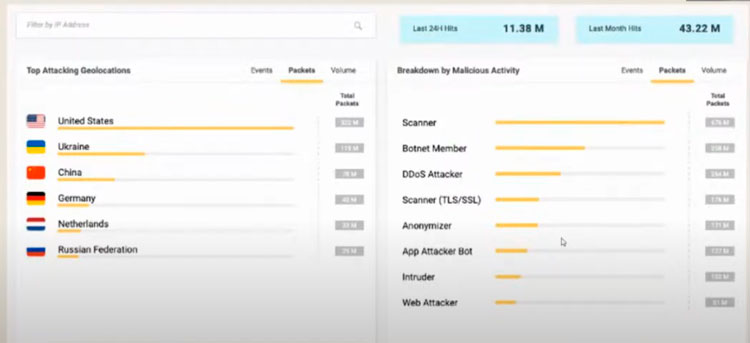

Далі спікер розповів про профіль нападників – звідки скоються атаки та де розташоване обладнання для цього.

І першість за геолокацією атак зайняли США, Китай, рф та Німеччина. Цього року новинкою стало те, що на другому місці за кількістю ідентифікованого обладнання наразі є Україна. Нікітін не назвав це сюрпризом, адже один зі способів відбиття DDoS-атаки, коли вже все використано, є увімкнення геофільтрації – вона вимикає країни, з яких йде атака, і лишає доступними країни, які цікаві для бізнесу. І якщо, наприклад, напад йде на українські державні сервіси і ситуація розвивається в гірший бік, то персонал цих сервісів почне вимикати все, що перебуває за межами України. І в такому разі єдиний спосіб продовжувати атаку – робити це зсередини самої держави. Те саме видно і в Латвії – якщо є масовані атаки і запускається геофільтрація, то починаються посилені атаки саме з адрес Латвійської Республіки чи провайдерів.

Як протистояти внутрішнім атакам

У компанії TET стосовно цього питання посилено працюють із клієнтами. Наприклад – їм відправляють повідомлення про те, яке обладнання у них ідентифіковано на підключеннях, також допомагають зрозуміти, як це усунути. Крім цього, ведеться робота з місцевими провайдерами, яким надається інформація щодо обладнання, яке видно в Латвії та сильно працює в атаках на різні установи у всьому світі.

Таким чином йде убезпечення периметру власної країни, що робить легшим завдання з боротьби з внутрішніми загрозами. Щоправда, іншим країнам робити це буде важче, оскільки кількість і обладнання, і клієнтів у них набагато більша.

«Але в будь-якому разі опускати руки не потрібно. Варто чистити свій дім, виносити сміття, поки його не накопичилося занадто багато», – акцентував експерт.

Читайте також: Чи змінила війна правила роботи з особистими даними?

Що потрібно знати про DDoS у наш час

Розвиток DDoS-атак

Нині всі особи, які цим займаються, розуміють, що масовані DDoS-атаки нешифрованим трафіком дуже легко відбиваються. Навіть атаки до 3 терабайтів відбиваються компаніями дуже легко.

Тому шкідники постійно вигадують нові способи для атак, і один із найпоширеніших – це L7. Сам цей вид останнім часом розвивається особливо активно. В червні 2021 року Cloudflare заявила, що відбила рекордну атаку на свого клієнта в 17 млн запитів на секунду. Це здавалося неймовірною цифрою, яка стала шоком і сюрпризом.

Через рік у червні 2022 року Google повідомила, що її Cloud Armor заблокував атаку в 46 млн запитів на секунду. Це свідчить, що нападники розвиваються, вони удосконалюють свою мережу і продовжують атакувати саме на рівні аплікацій. Такі атаки, зі слів Нікітіна, займають набагато більше потужностей у тих, хто захищається. І через це він вважає, що саме в цьому напрямі буде фокусуватися розвиток DDoS-атак у майбутньому, адже це дасть змогу максимально навантажувати ресурси компанії.

DDoS як димова завіса

Зі спостережень доповідача, DDoS дедалі більше починає нести політичний характер. За його допомогою намагаються покарати державу за якісь рішення чи допомогу Україні. Але потрібно розуміти, що DDoS може виступати як прикриття, щоб завантажити ІТ-персонал підприємства і під цією димовою завісою зламати якісь системи, поки персонал зайнятий, для викрадення якихось даних чи отримання контролю над системою.

Для цього підприємствам однозначно потрібно розвивати системи фільтрування, щоб розуміти, що і в якій мережі відбувається. За масованих атак це допоможе бачити, що відбувається в мережі, і дасть змогу не втрачати повного контролю.

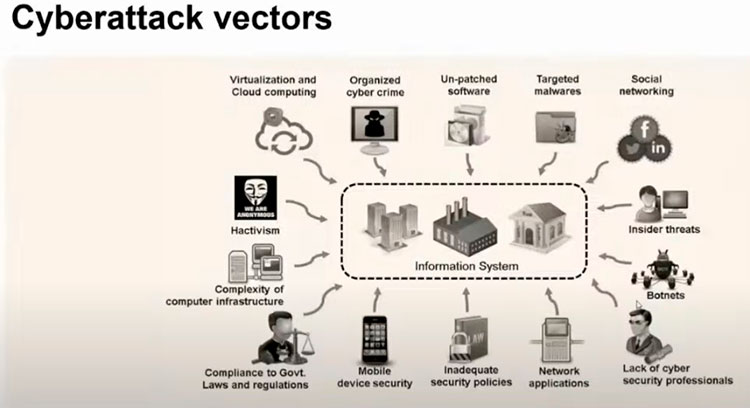

Вектори кібератак

Розвиток породжує більше проблем

Це доволі складна річ, бо вектори атак стають дедалі ширшими. IT розвивається вибуховими темпами, і в компаніях з’являються мобільні пристрої, різні види серверів, різні додатки, люди все більше часу проводять в Інтернеті, розвивається фішинг, з’являється все більше організованих угрупувань, які намагаються зламати компанію як задля політичної вигоди, так і для приватної. Тому розвивається і захист від кібератак, з’являються новіші системи, які можуть виділити різні види нападів, можуть самі навчатися на попередньому досвіді і з попередніх даних.

У чому проблеми компаній

Проблема полягає в тому, що бізнес чи установа реагує на події після того, як вони відбулися.

«Коли наші стіни починають протікати, то вже пізно реагувати. Потрібно мати на увазі, що введення різних систем кібербезпеки займає певний час: поки встановиться, поки введеться, поки будуть описані всі правила, необхідні для роботи системи. Знову ж таки, якщо ми говоримо про DDoS, то поки система вивчить патерни трафіку, то це все займає час. Якщо щось десь почало протікати, то це означає, що ви доволі пізно схаменулися та почали вводити нові системи», – зауважив Дмитро Нікітін.

Тому потрібно про все думати завчасно, щоб убезпечити діяльність підприємства.

Які кроки потрібні для якісного кіберзахисту

Малі кроки

Знайти слабину

Спікер радить починати з найменшого – зрозуміти, де слабкі місця. Потрібно просканувати мережу, перевірити, як працівники реагують на різні загрози, як вони розуміють терміни кібербезпеки та орієнтуються в різних ситуаціях.

Читайте також: Особливості ввезення гуманітарної допомоги

Залатати дірки

Наступний крок – пропатчити всі системи. Це стосується серверів, обладнання, а також «залатування дірок» у програмному забезпеченні. Це мінімальна гігієна, яка має виконуватися на щоденній основі, якою багато хто нехтує. Якщо років 10-15 тому ще можна було патчити сервери раз на кілька років, то в наш час кількість загроз чи вразливостей софту змушує щомісячно ставити патчі на системи, які доступні із зовнішніх мереж.

Забезпечити повний захист

Також потрібно зрозуміти, які ініціативи з кібербезпеки відбуваються в компанії, і потрібно поглянути, наскільки гарно покрита захистом вся ІТ-інфраструктура.

Для швидкого вирішення проблеми краще знайти якогось партнера. Оскільки може трапитися так, що рівень загрози переоцінили, а обладнання було закуплене за великі гроші. І таке може трапитися навпаки – рівень атаки вийшов більшим за прогнозований і системи не можуть впоратися. В наш час є багато хмарних сервісів, центри оперативної охорони, які моніторять мережі через різні доступні системи. Тому не обов’язково витрачати мільйони, достатньо знайти якісного партнера, який зможе взяти на себе питання, пов’язані з кібербезпекою.

Навчити працівників

І найголовніший пункт – освіта персоналу щодо кібербезпеки. Це стосується не лише ІТ-персоналу, а й всіх інших співробітників. Бо найлегший спосіб отримати доступ чи атакувати компанію лежить саме через внутрішніх працівників, які не до кінця розуміють всі ризики і можуть припуститися помилки. Тому освіті працівників потрібно приділяти увагу, це теж коштує грошей, але результат виправдає ці вкладення.

Читайте також: Санкції та упереджене ставлення у бізнесі

Наступні кроки

Покращити управління

Подальші дії полягають у покращенні управління ІТ. Потрібно створити графіки патчингу: як перевіряють усі релізи софту; якщо є внутрішня розробка, то як цей софт перевіряється; як сканується мережа; де компанія сама відкрила двері для нападників.

Буває, що навіть за найвідповідальнішої розробки хтось може помилитися, не буде до кінця виконувати план підприємства, що і залишить вразливості для нападників. Тому сканування своєї мережі й обладнання потрібно робити щоденно.

Аналізувати до досліджувати атаки

Потрібно ввести розслідування інцидентів і класифікації. Це допоможе вчитися на власних помилках чи превентивно зрозуміти, де у компанії слабкі місця і де можна було б зреагувати за наступної спроби злому. Інакше нападники можуть продовжити бити по цьому вектору і у них вийде наступного разу отримати доступ до обладнання чи даних.

Створити аварійний варіант

Потрібно сформувати плани з продовження бізнес-діяльності у разі кібератаки, так само як створюються плани на випадок пожежі, хвороби працівників чи фінансової кризи. Такі плани завжди мають бути в ІТ та кібербезпеці, щоб в годину Х кожен працівник компанії зміг дістати план та чітко розуміти, що йому потрібно робити.

Продумати кроки наперед

І, звісно, зайвою не буде і довгострокова стратегія ІТ-безпеки. Оскільки нападники розвиваються, відповідно, розвивається і сфера ІТ-захисту. Вводиться новий софт, нові заходи захисту, з розвитком технологій будуть нові проблеми – ті ж самі квантові комп’ютери, які у найближчому майбутньому почнуть входити в наше життя і принесуть великі проблеми в сфері кібербезпеки, оскільки наявні алгоритми будуть зламуватися за секунди. Тому, якщо закласти в план системи, які використовують квантові ключі шифрування, це дасть змогу і збільшити безпеку мережі, і забезпечити захист в майбутньому.

Висновок

Помітно, що спікер неодноразово акцентував на тому, що DDoS-атаки вдалося побороти завдяки двом речам. Перша – розвинута система захисту, а друга – це кваліфікований персонал. Навіть за сценарію масованої DDoS-атаки це дає компанії велику ймовірність встояти та не втратити своїх клієнтів. А низка доволі простих кроків дасть змогу підприємству в майбутньому протистояти й іншим інструментам хакерів, які часто вирізняються винахідливістю під час спроб атаки і злому компанії.

Читайте також: КРАІЛ скасувала ліцензії 1xBet

Читайте також: Як готельно-туристична сфера адаптувалася до війни